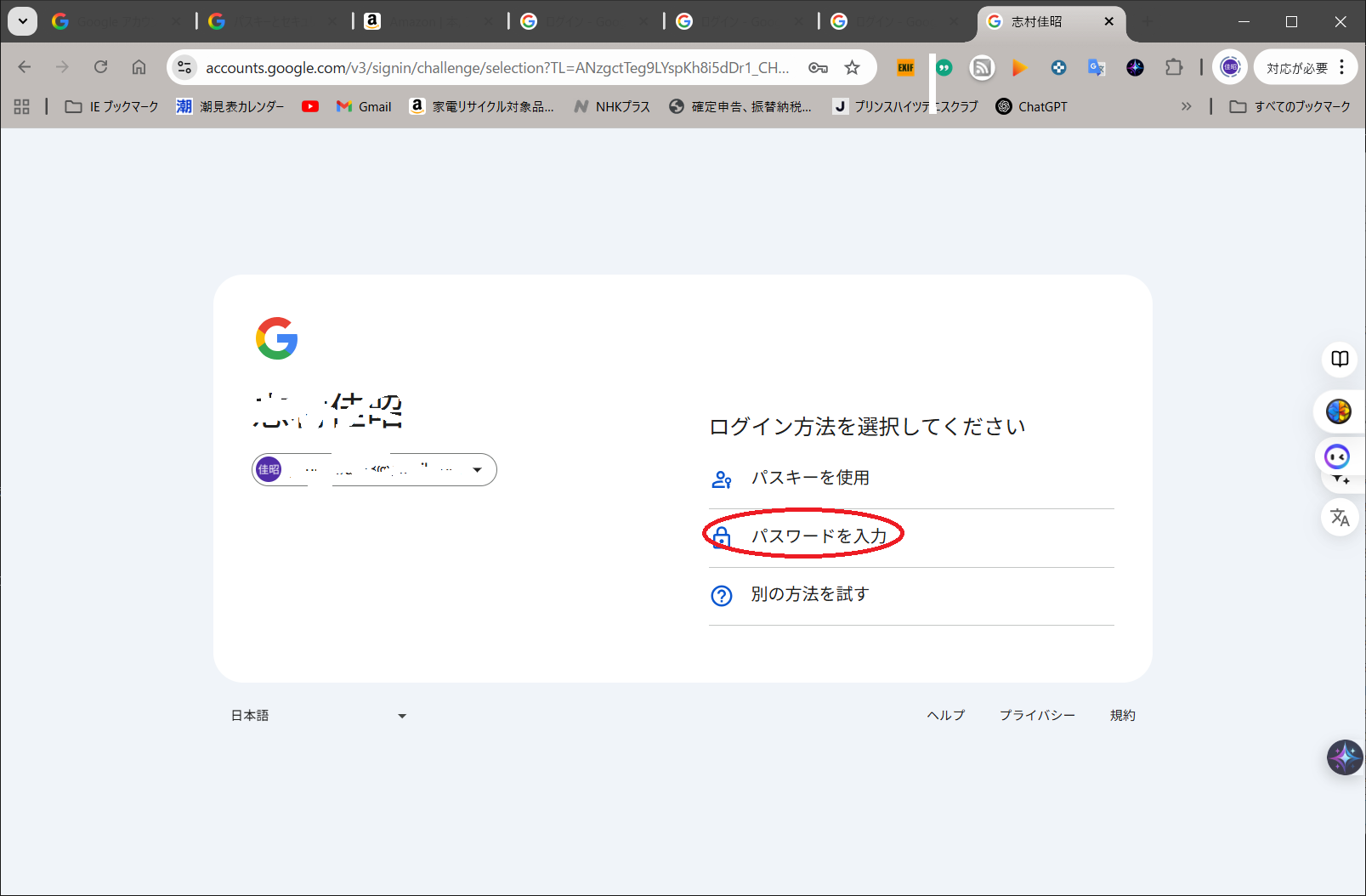

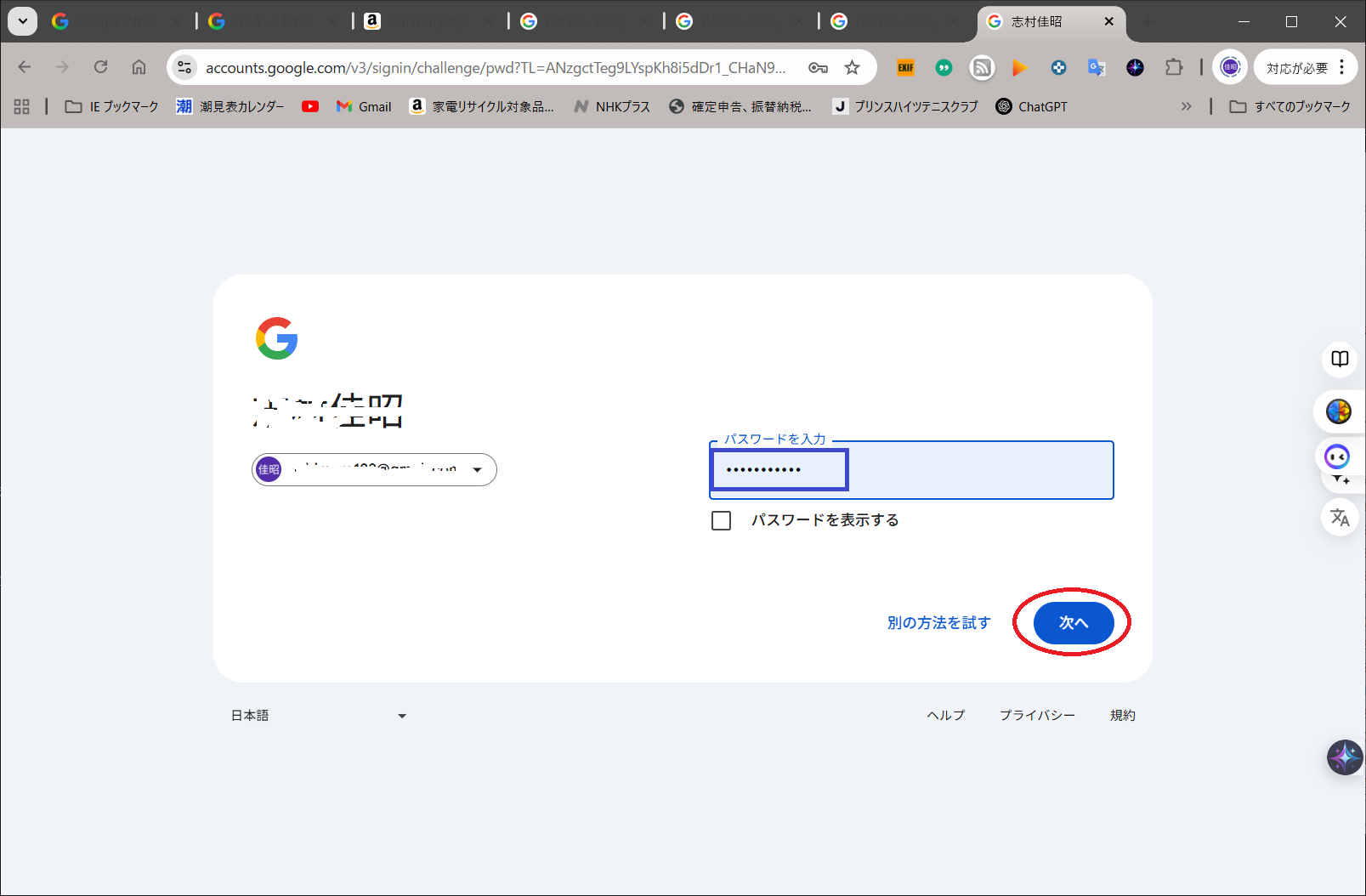

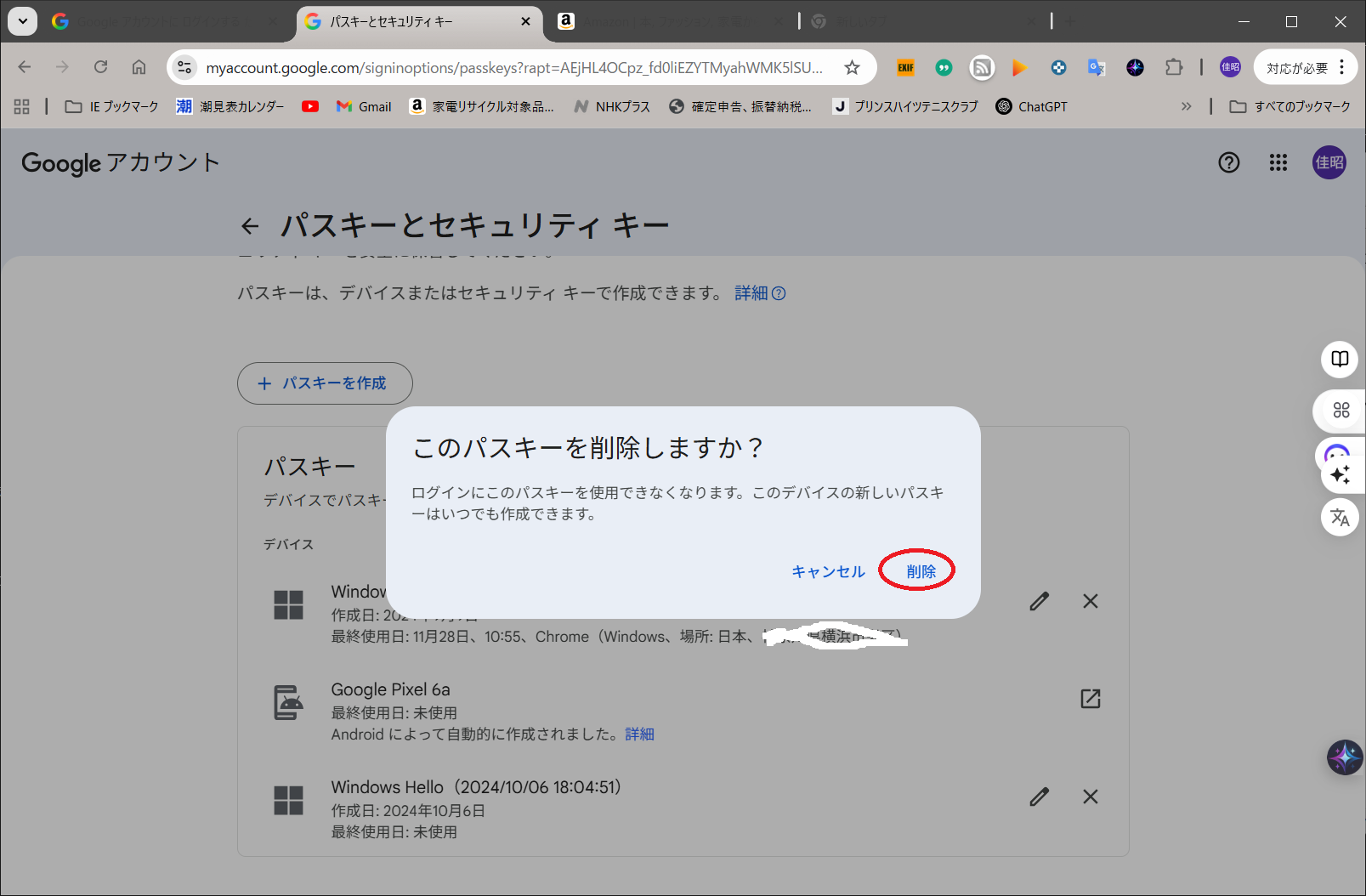

パスワード認証+多要素認証(二段認証等)でも、フィッシング詐欺を回避することはできません。

次なる手段はパスキー認証と言うことになりそうです?

★パスキー認証では、リアルタイムフィッシング詐欺も回避が可能なようです、頼もしい!

次なる手段はパスキー認証と言うことになりそうです?

★パスキー認証では、リアルタイムフィッシング詐欺も回避が可能なようです、頼もしい!

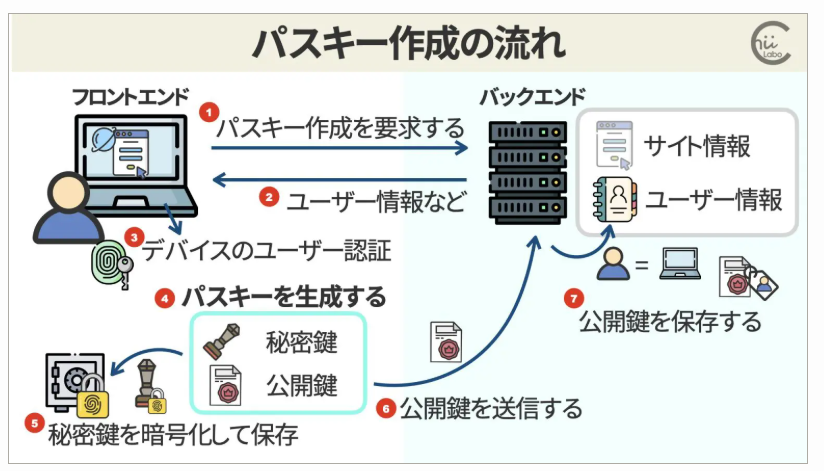

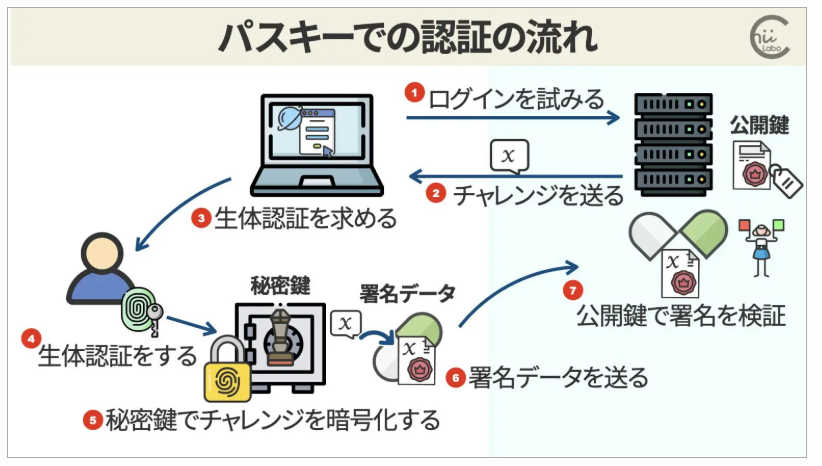

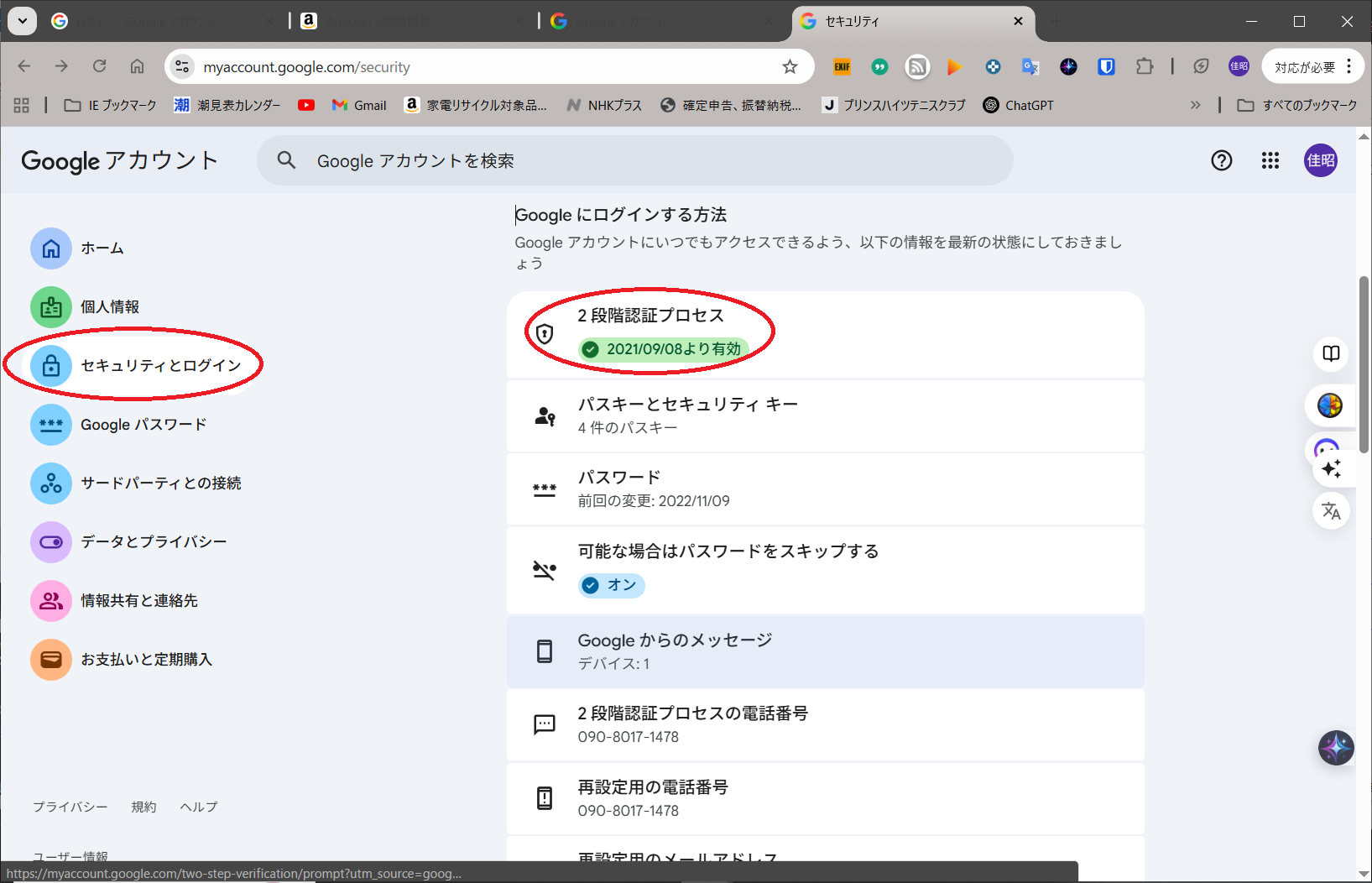

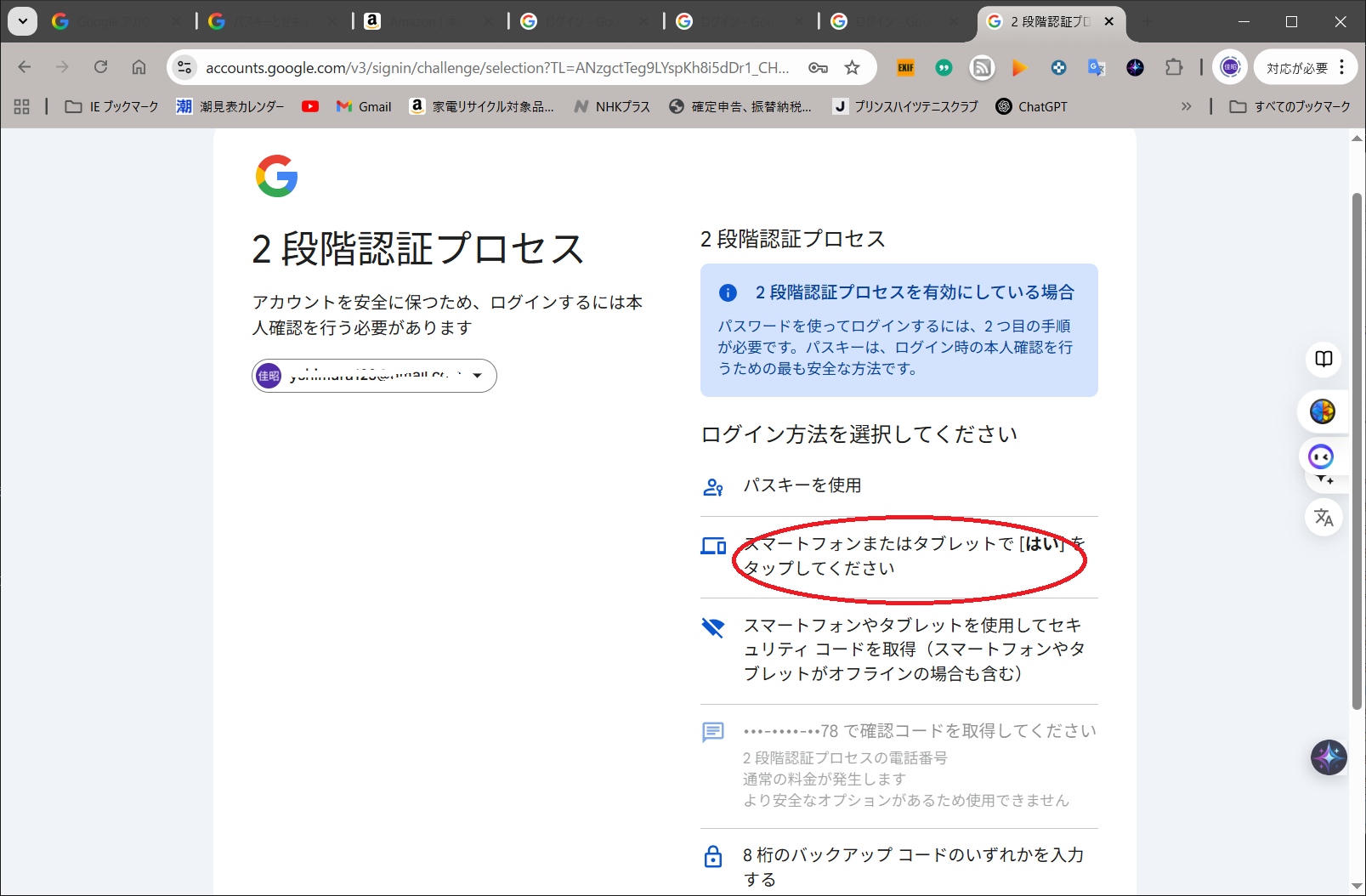

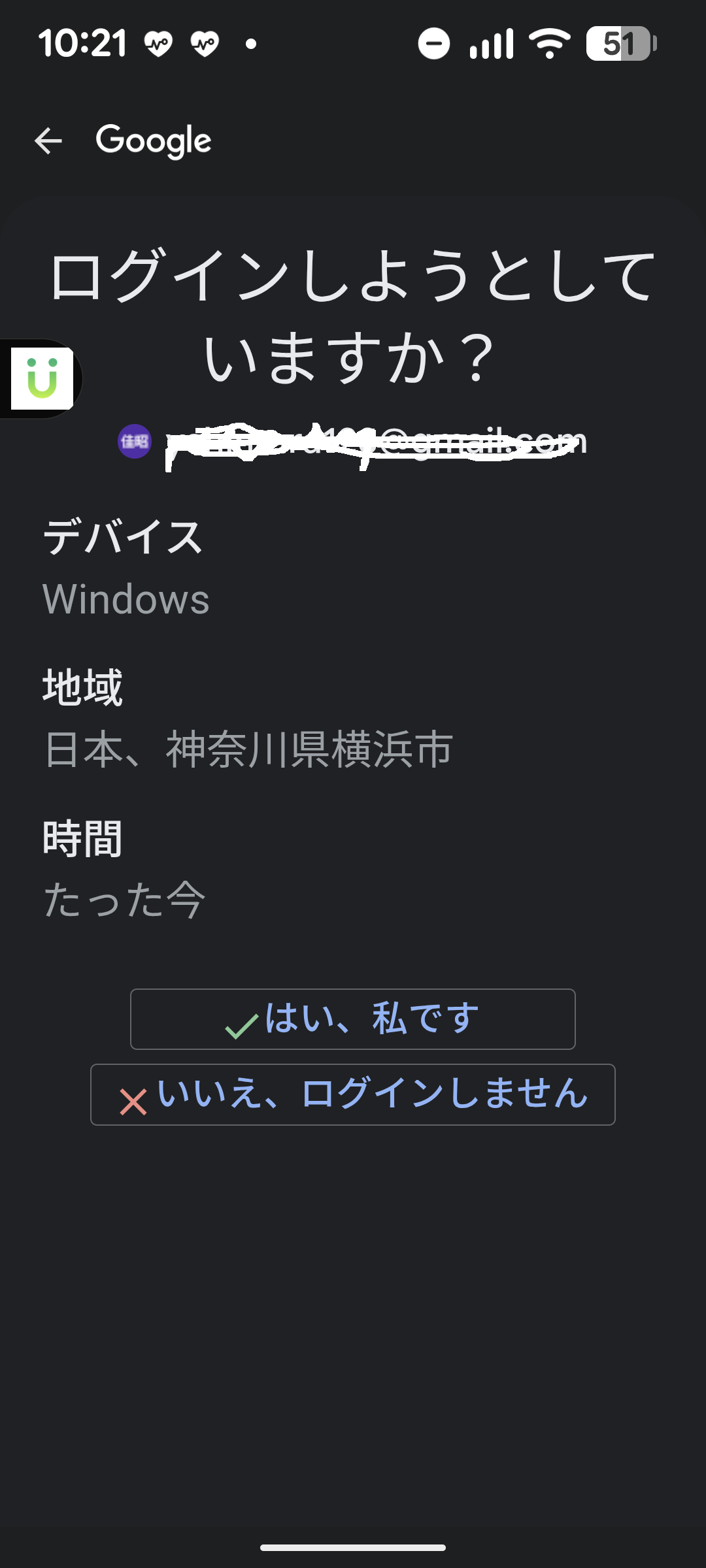

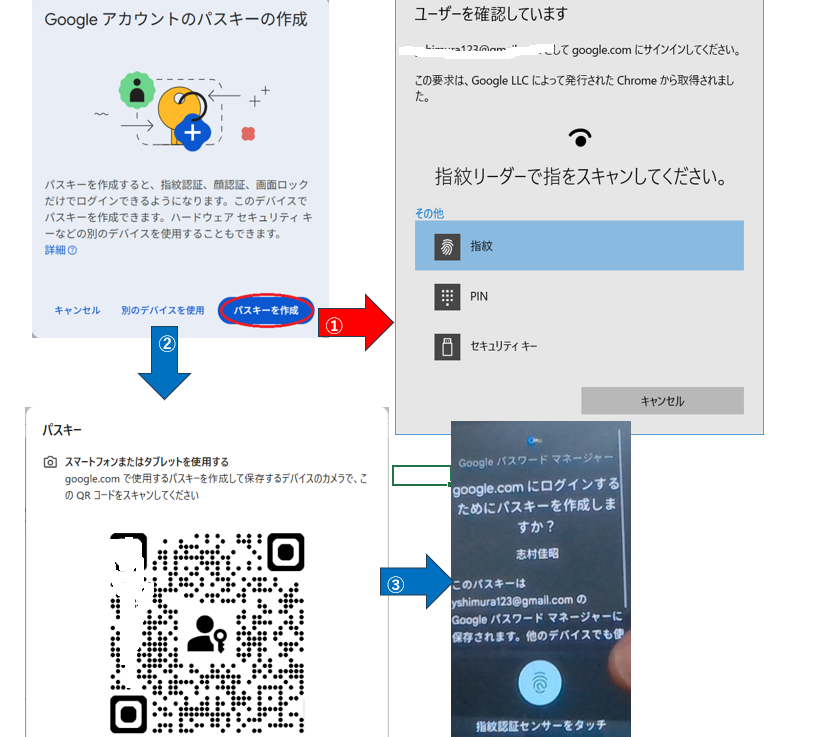

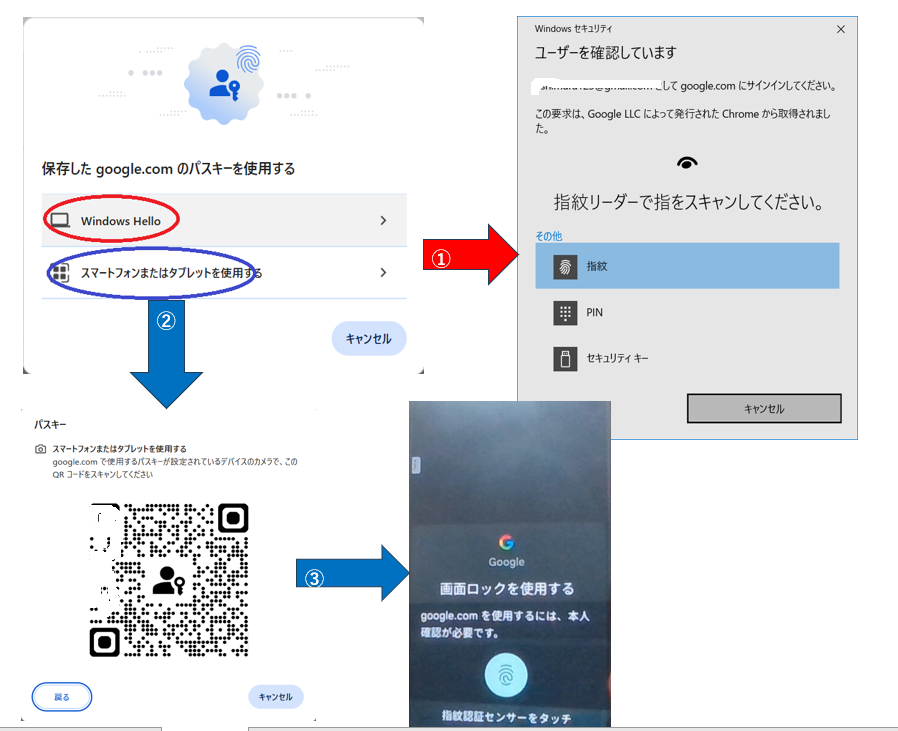

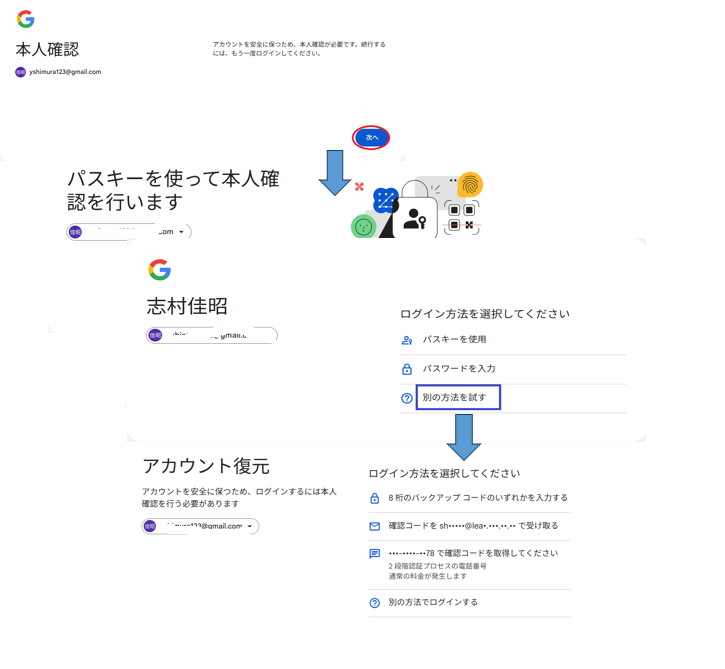

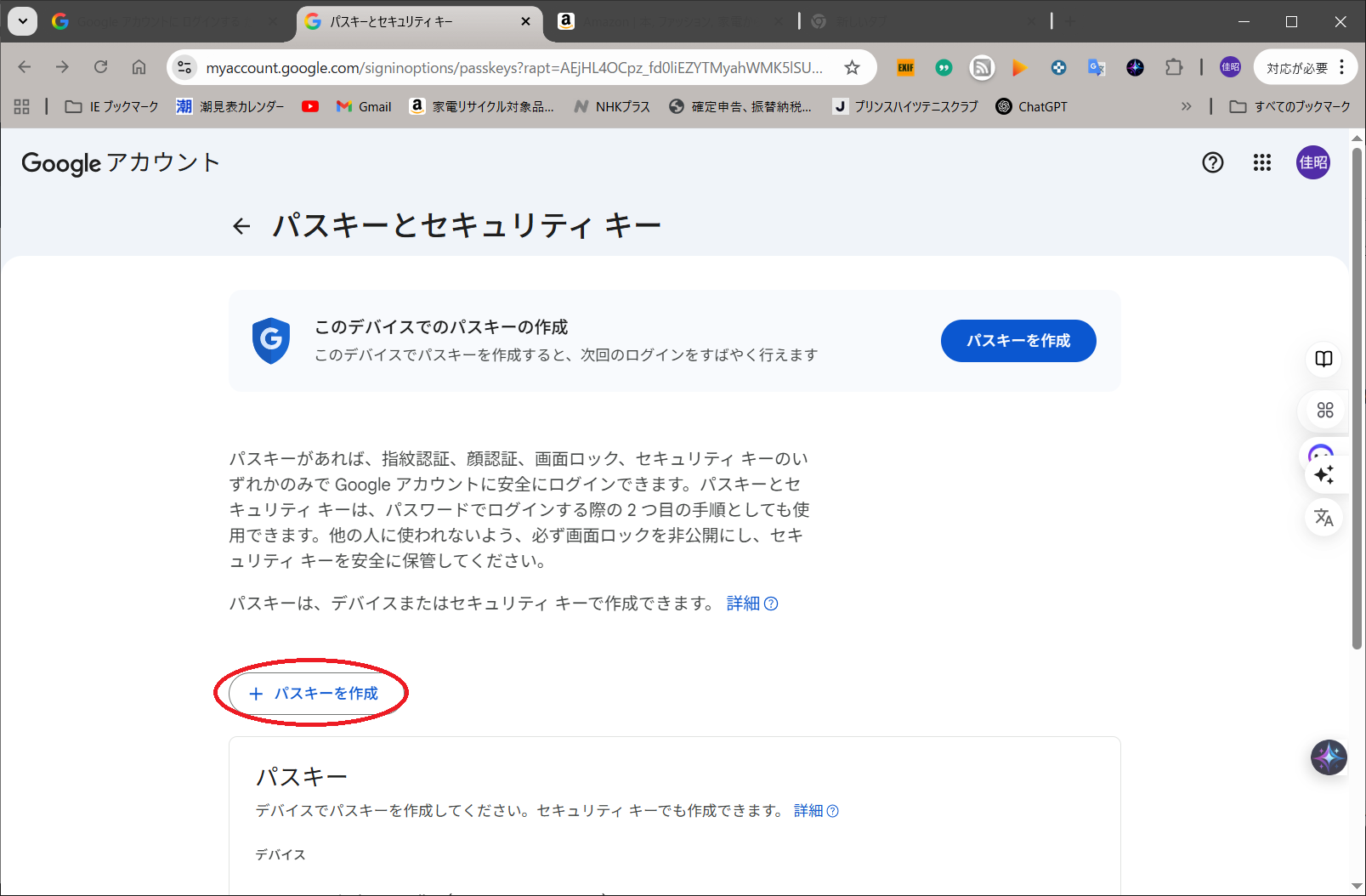

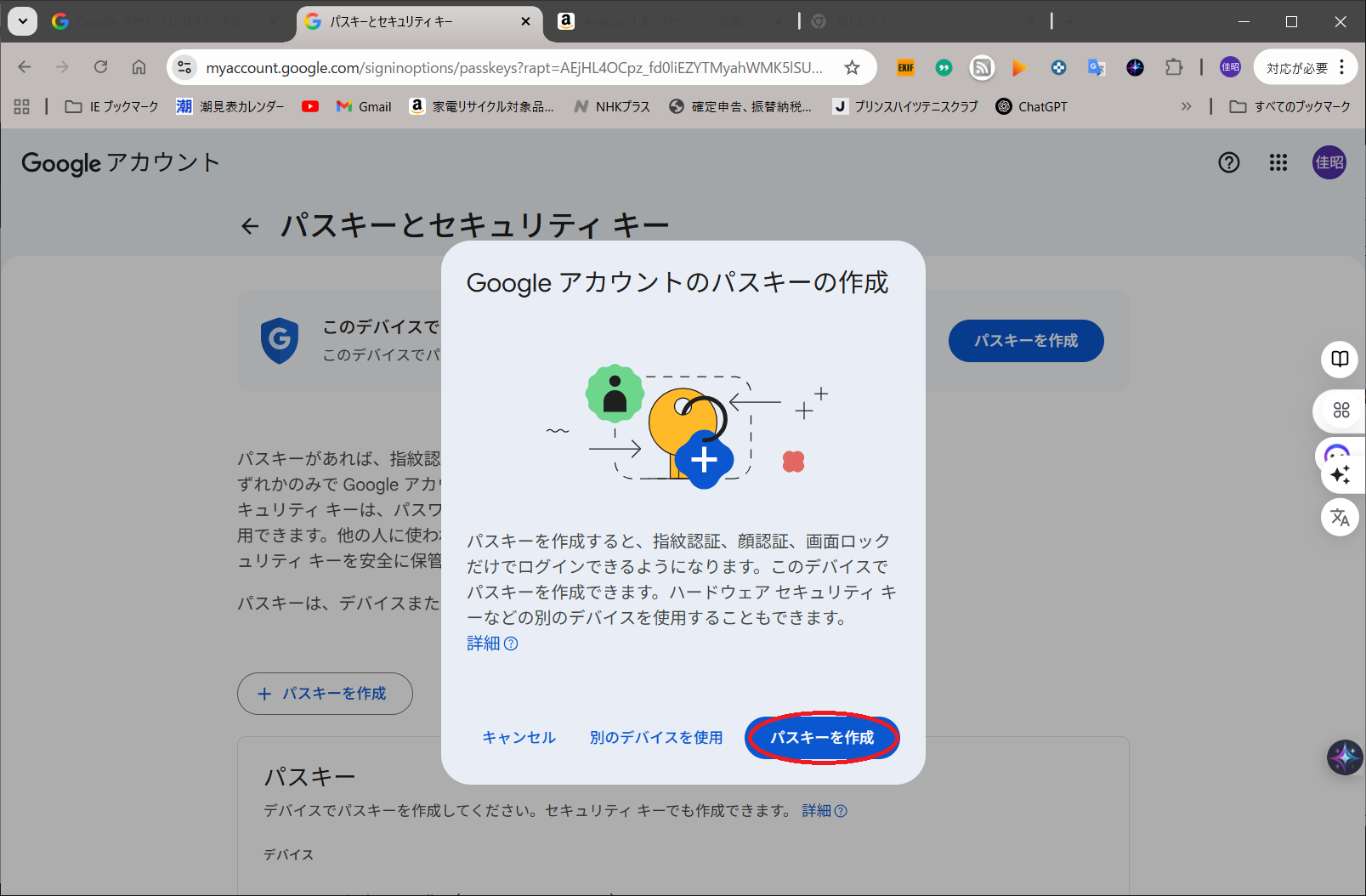

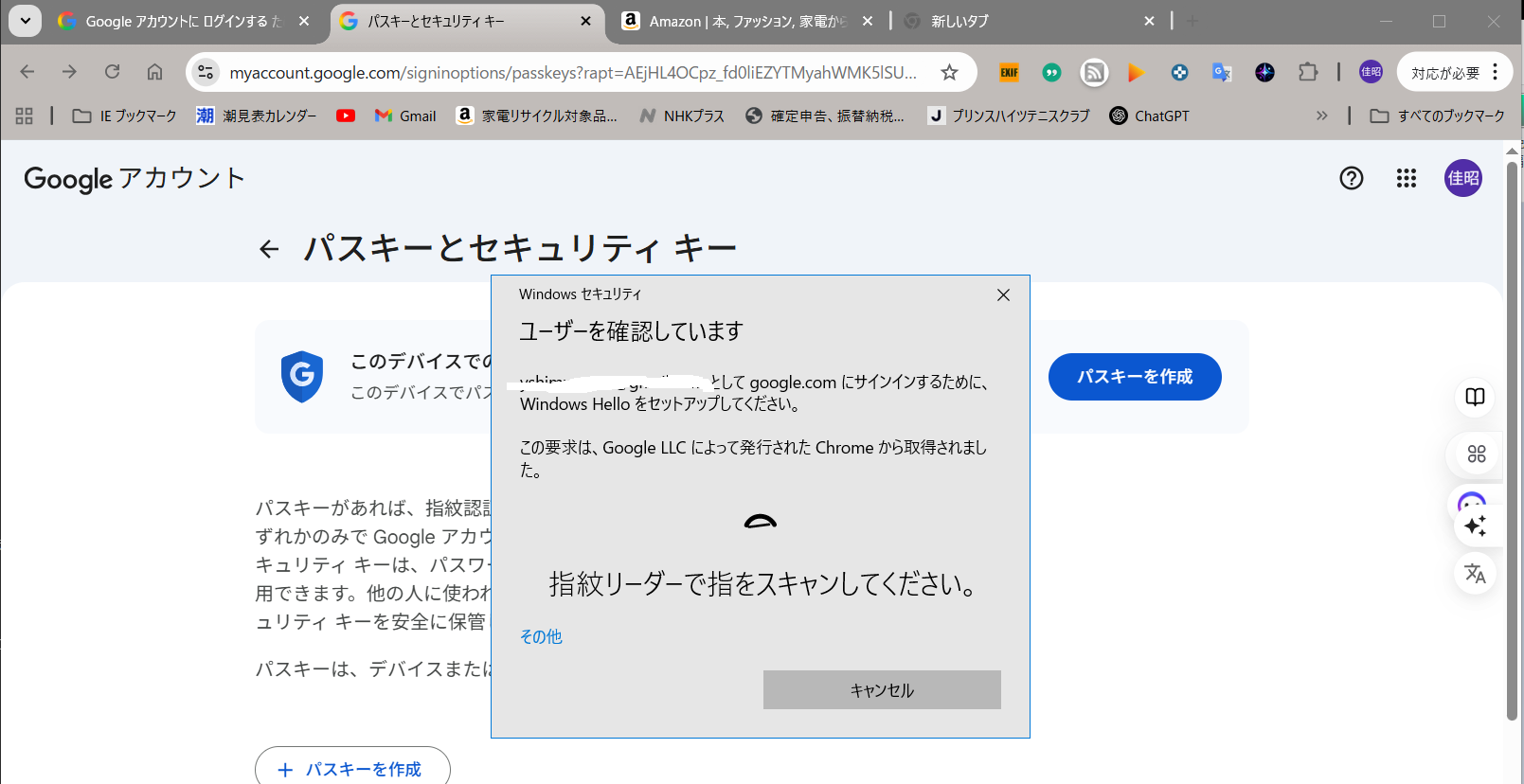

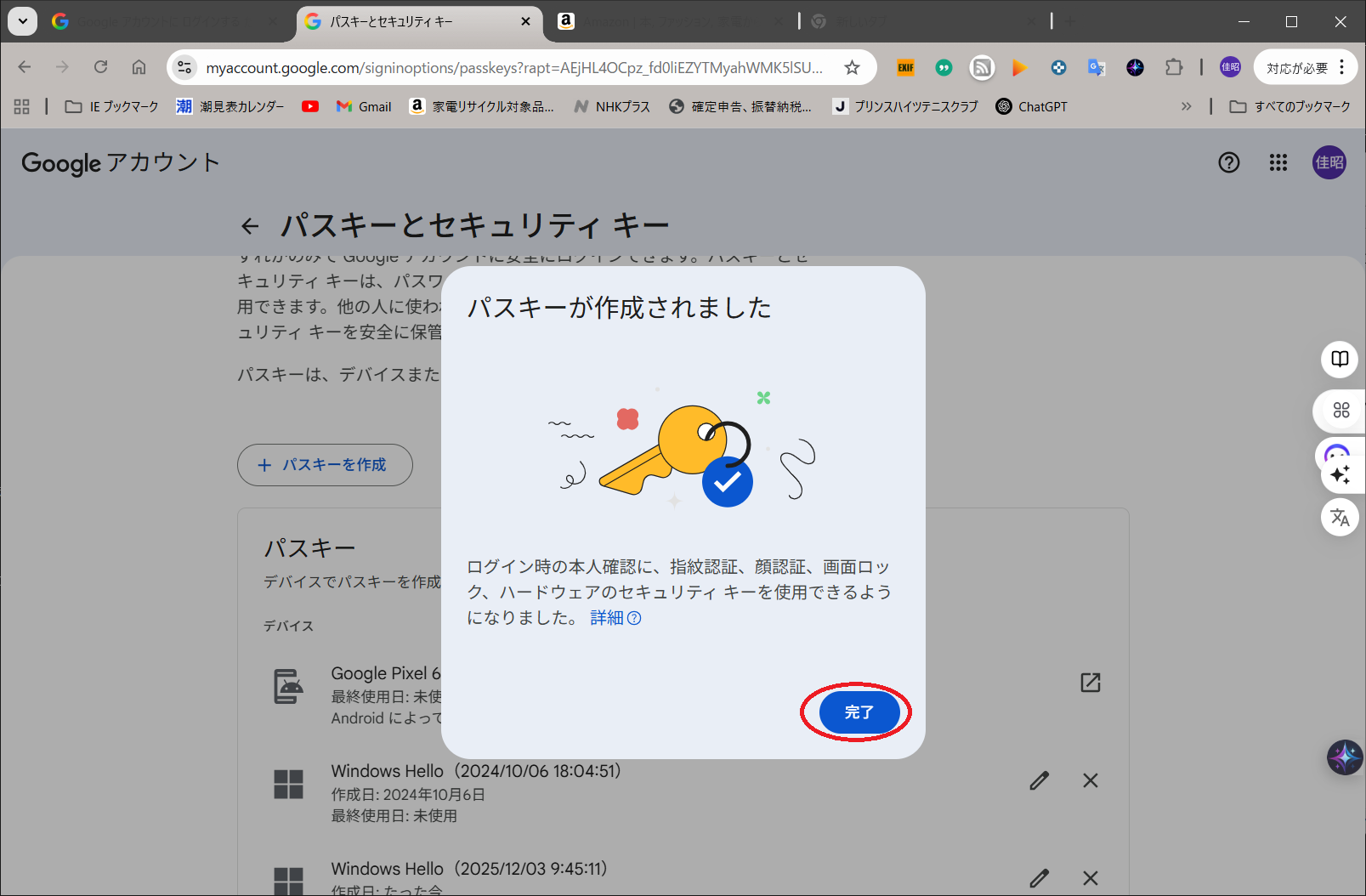

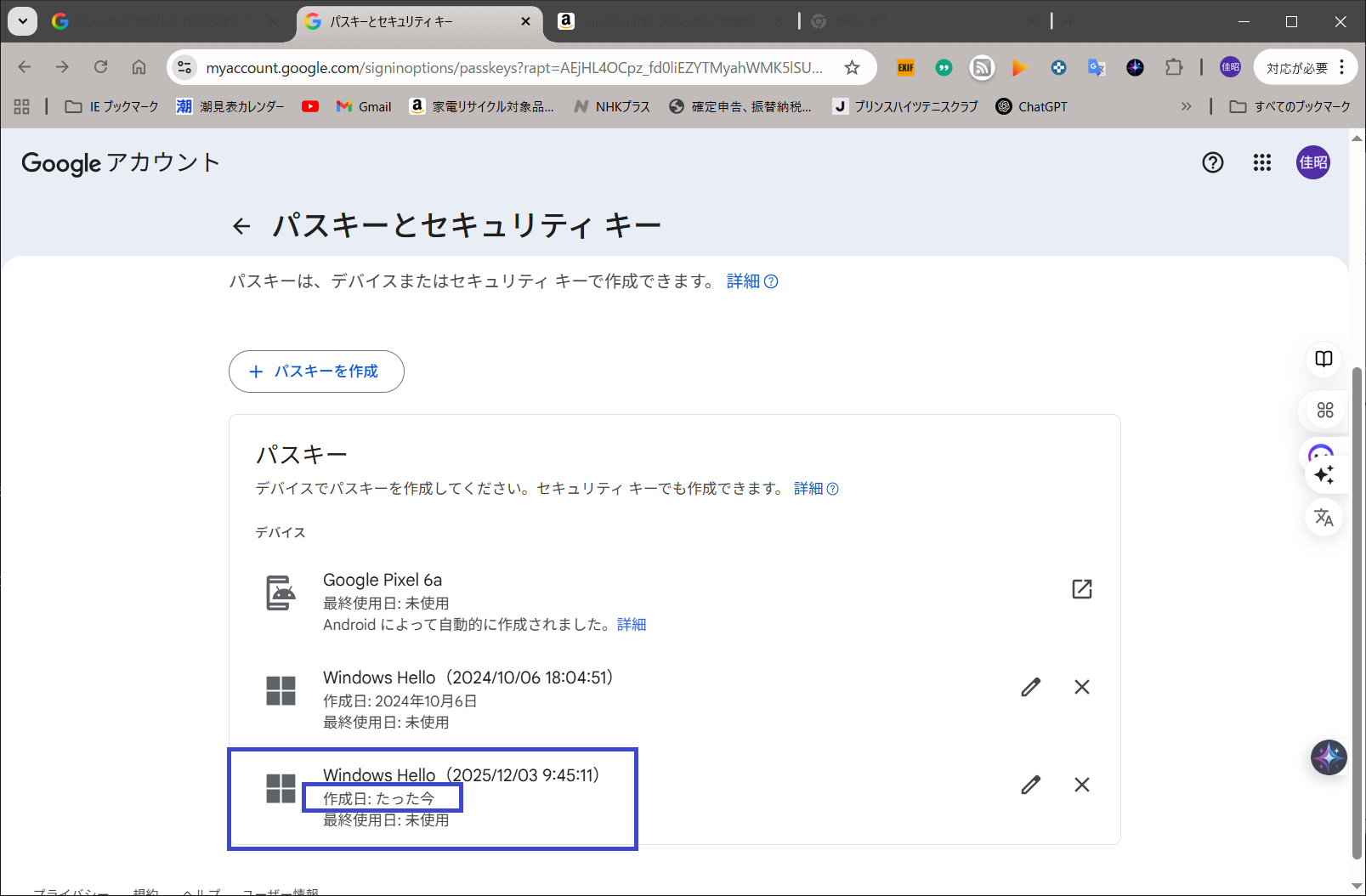

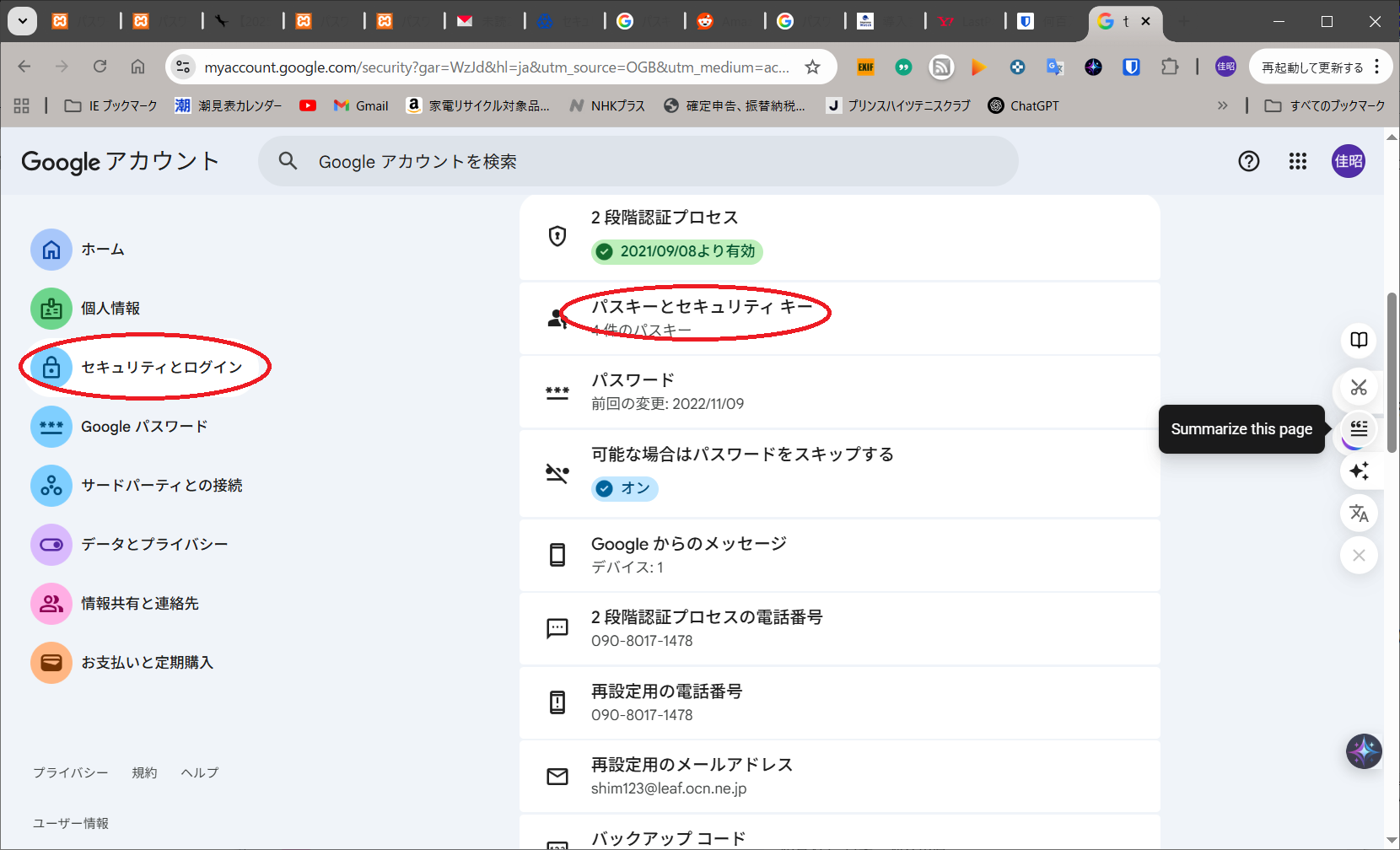

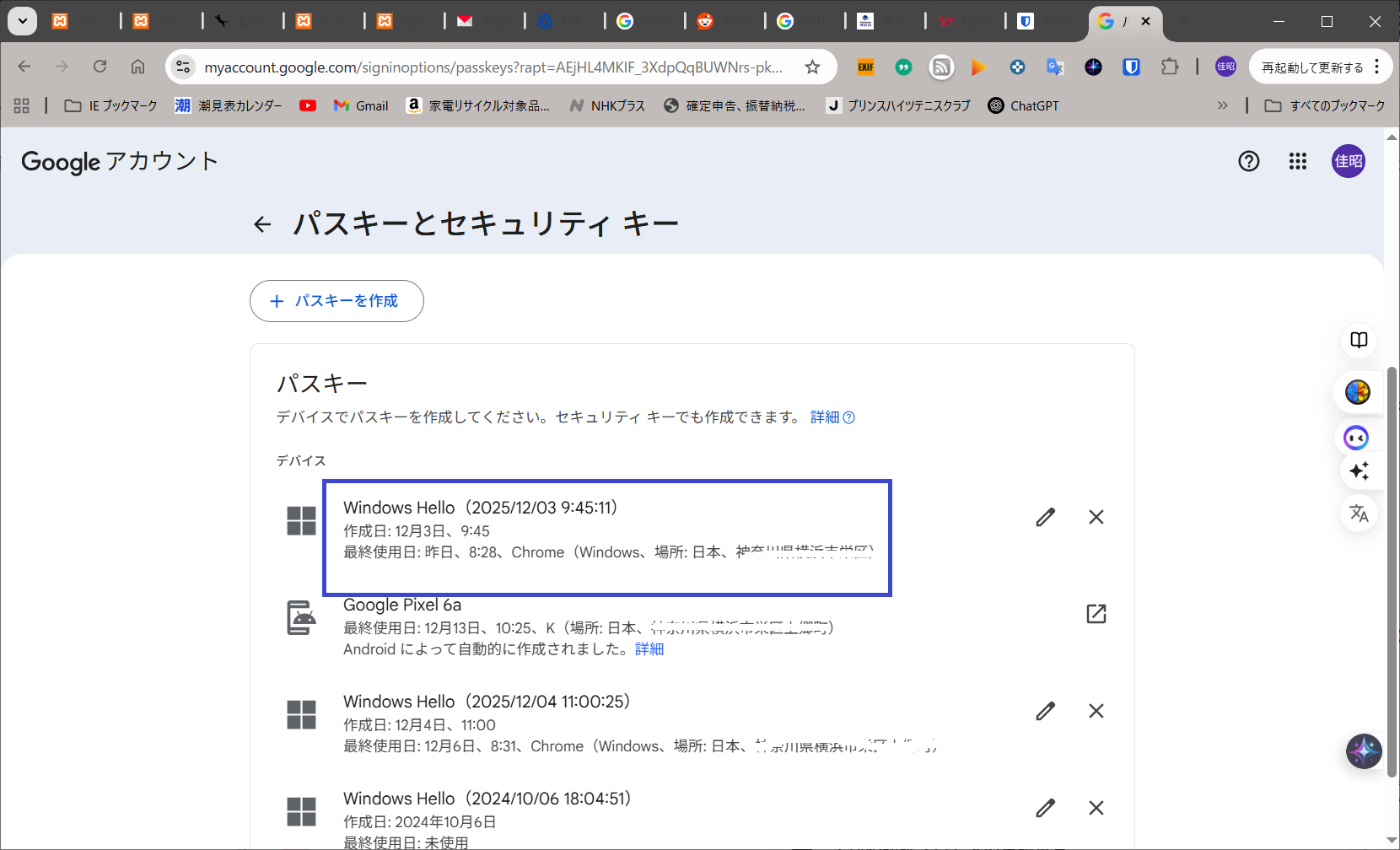

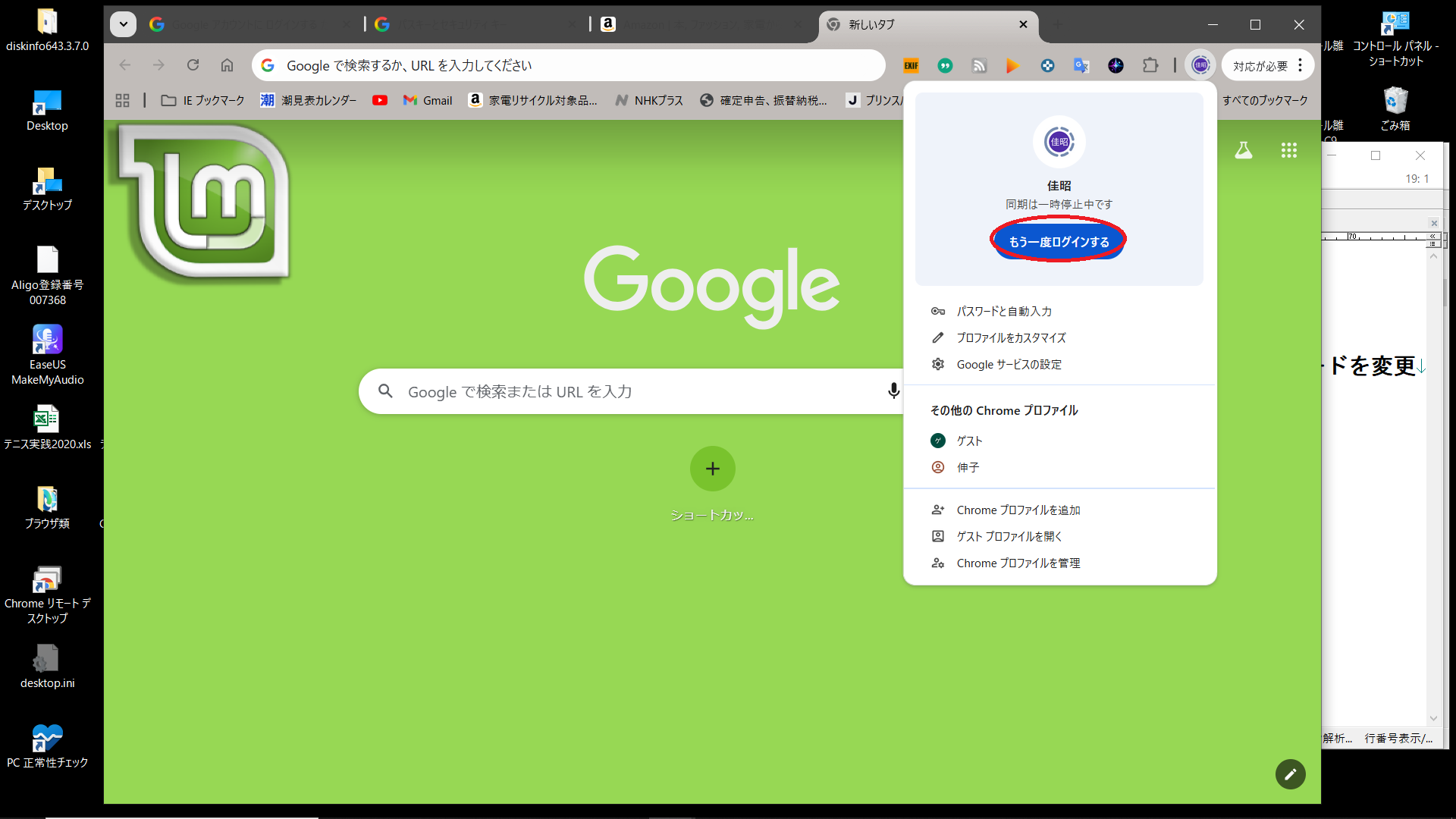

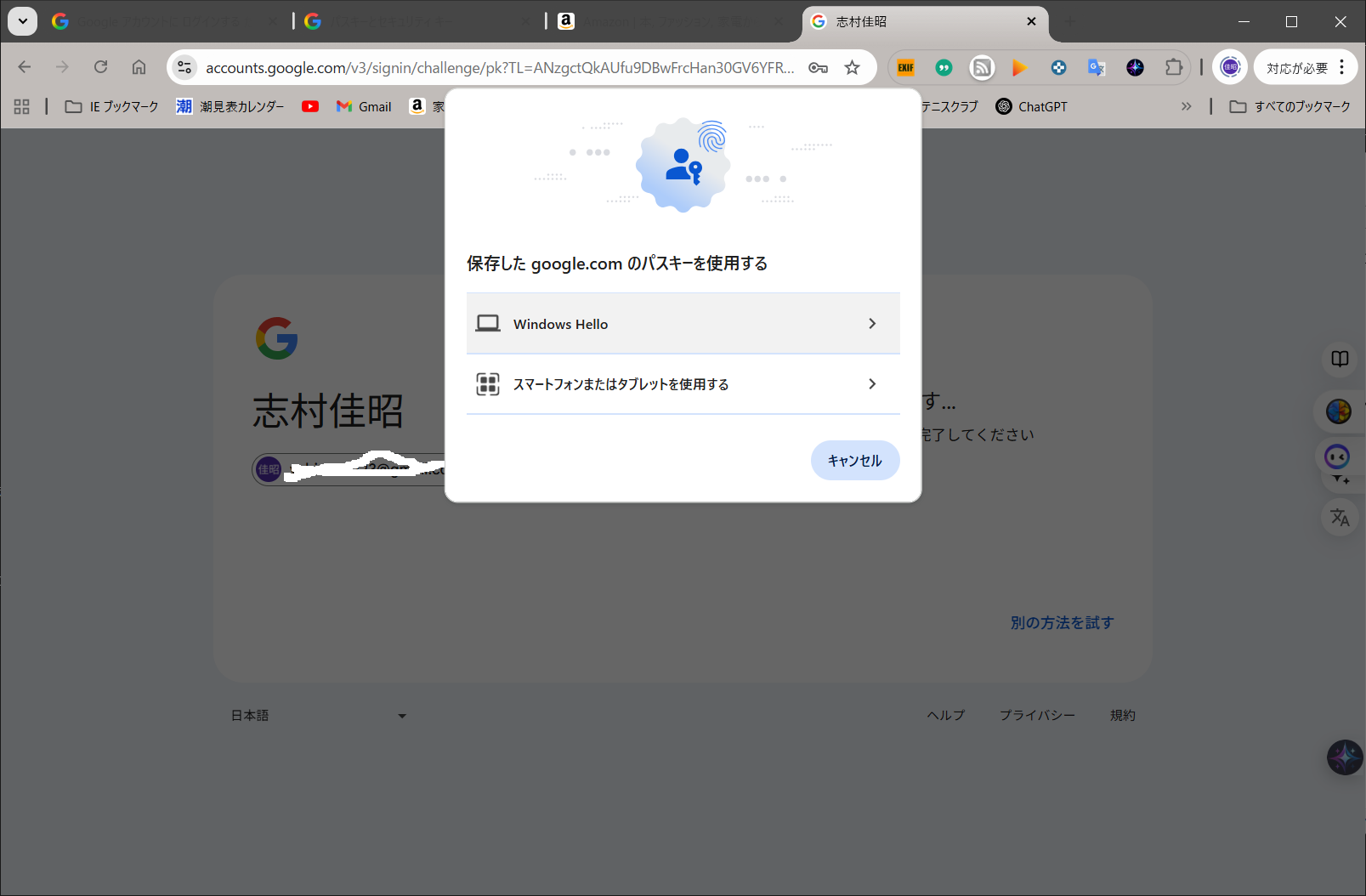

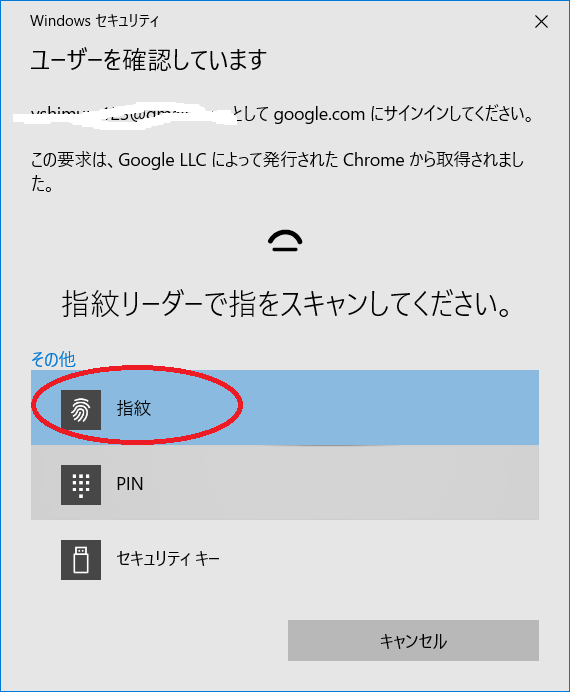

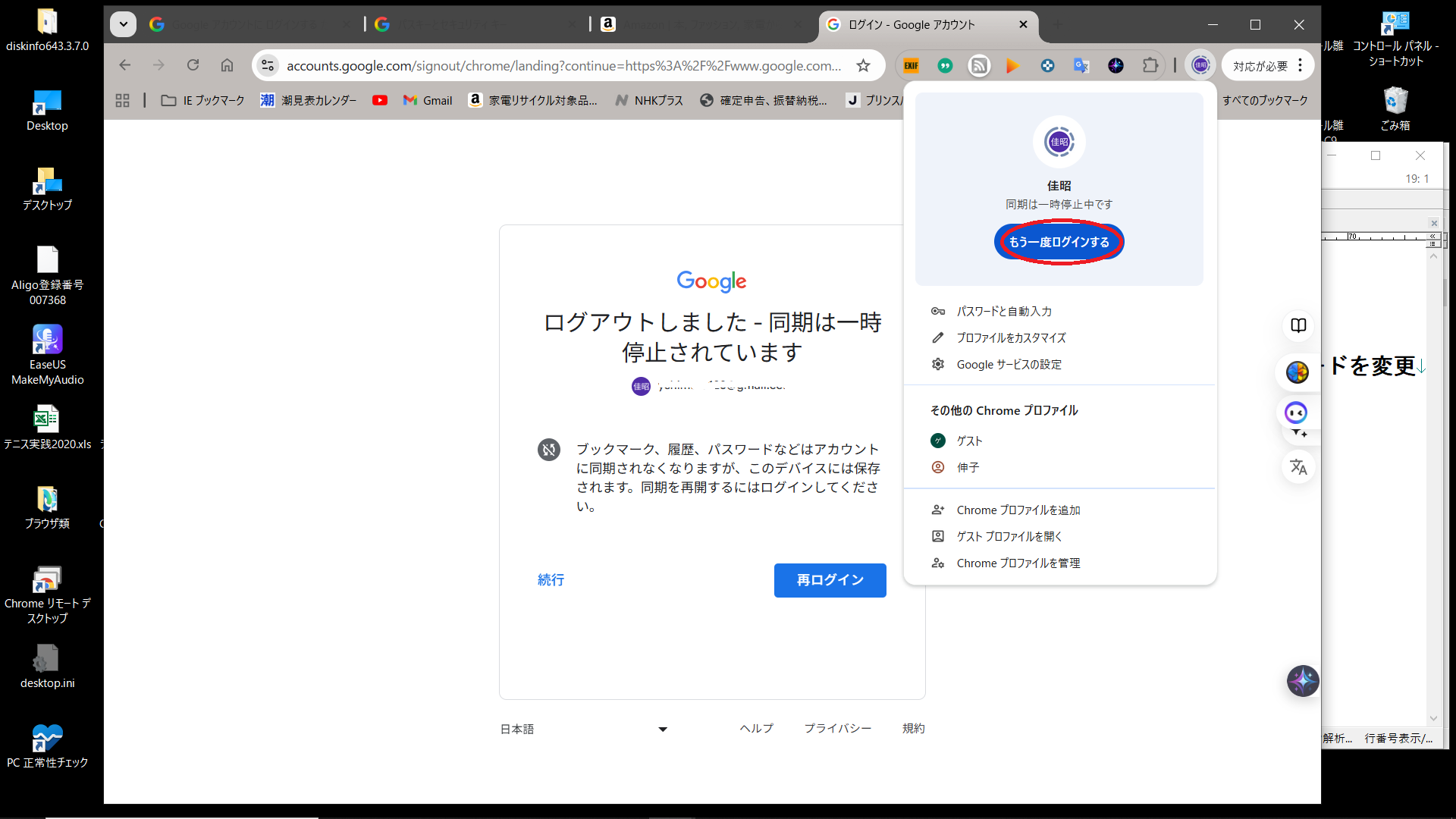

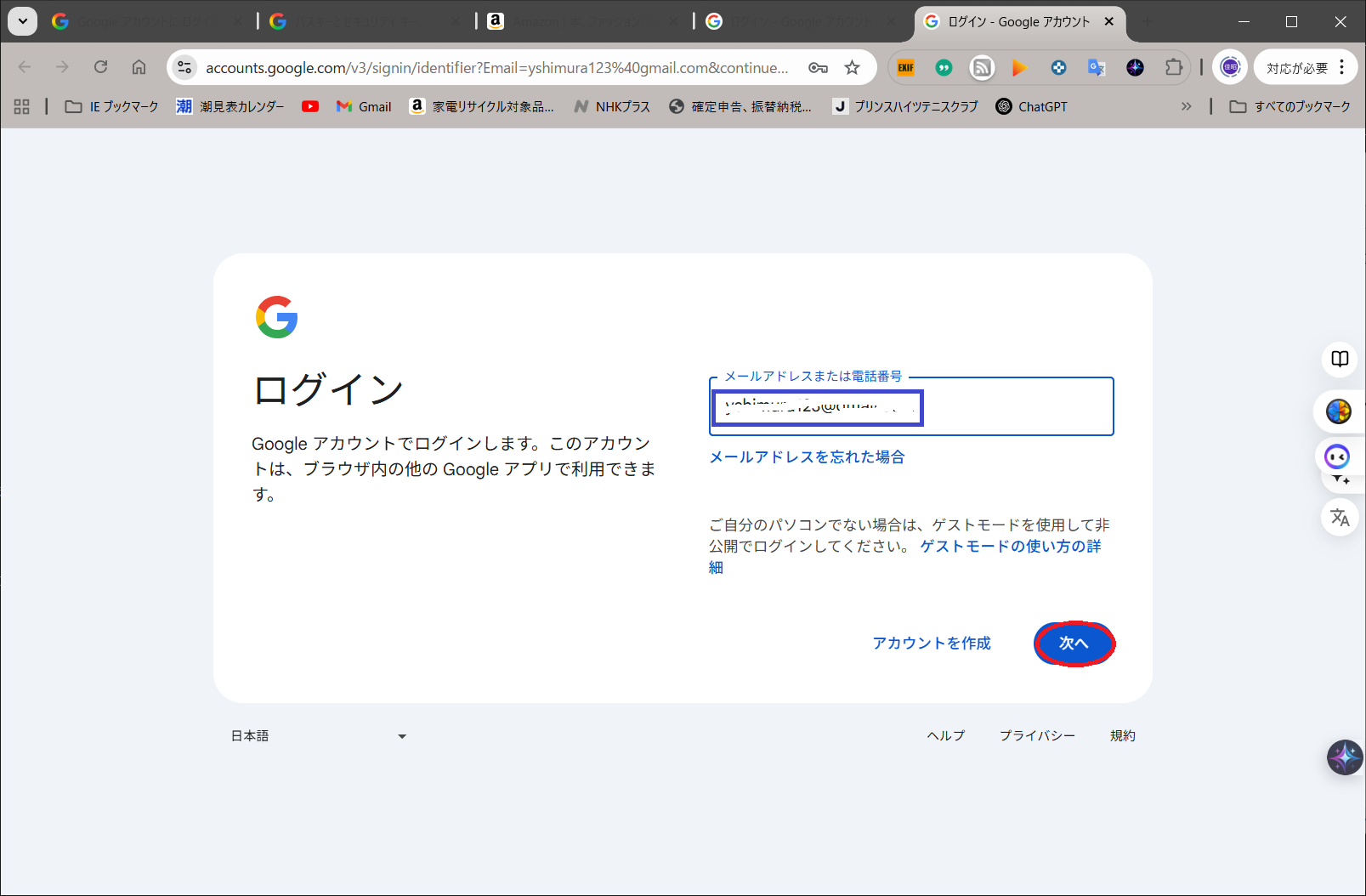

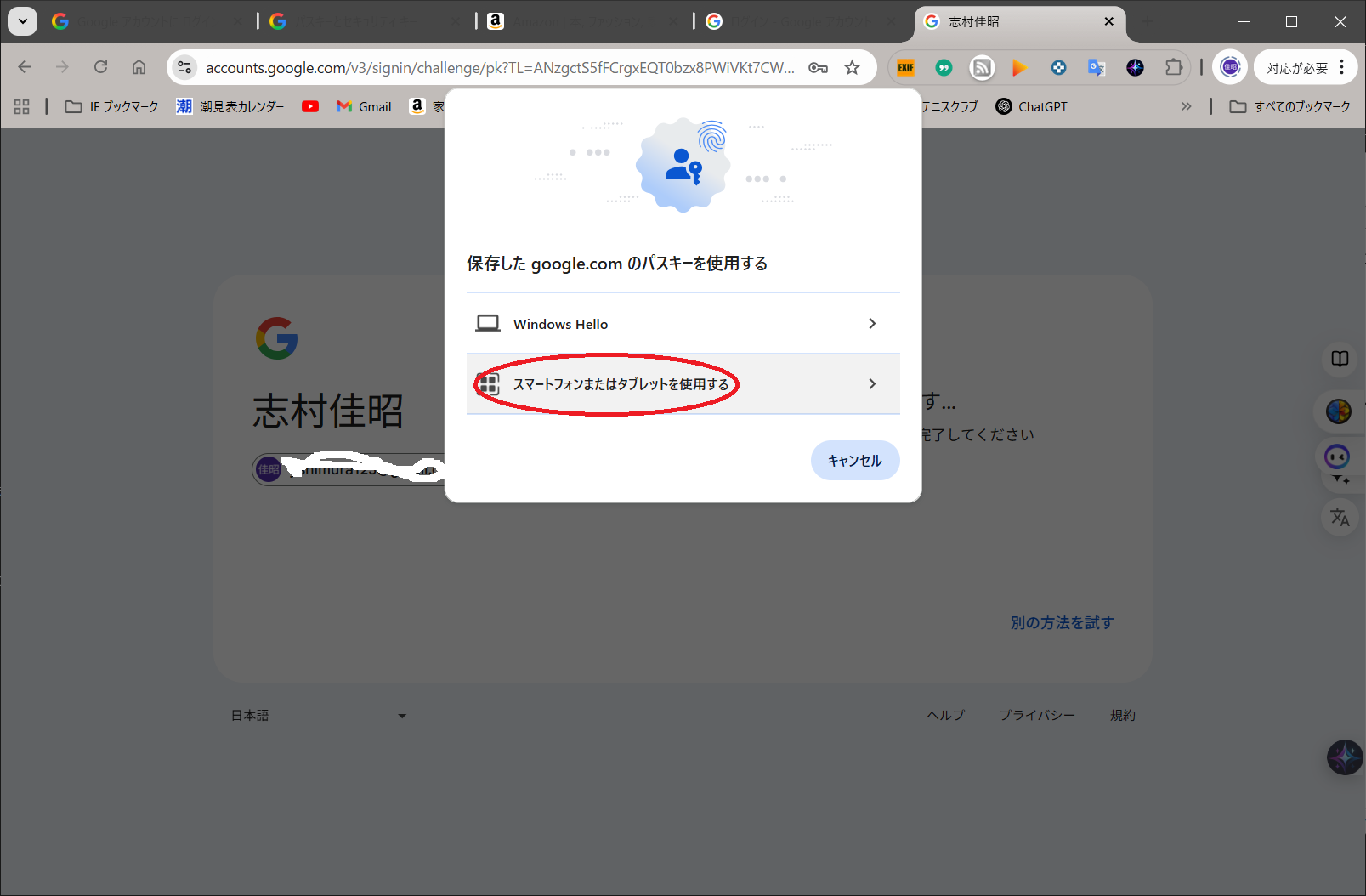

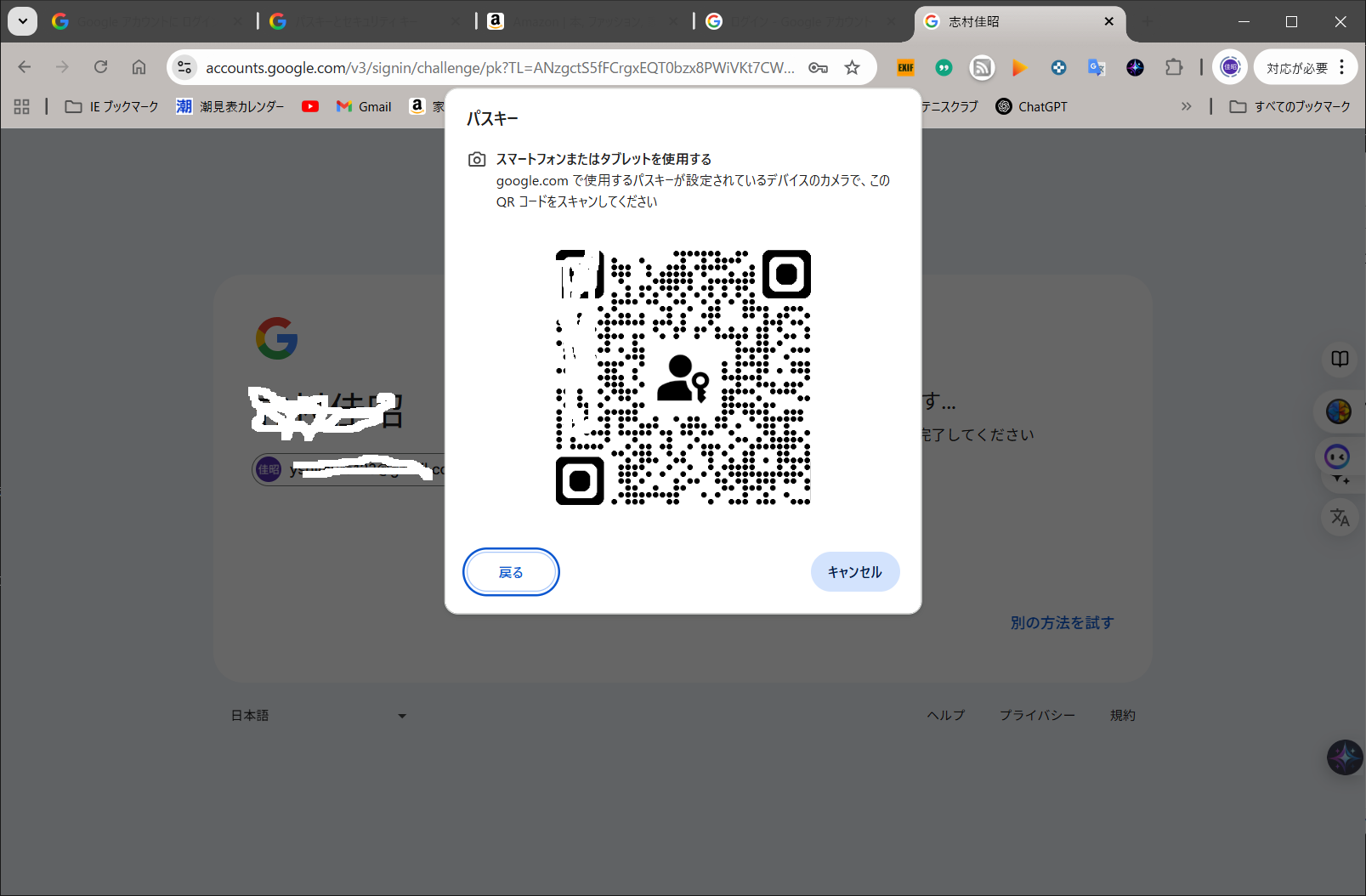

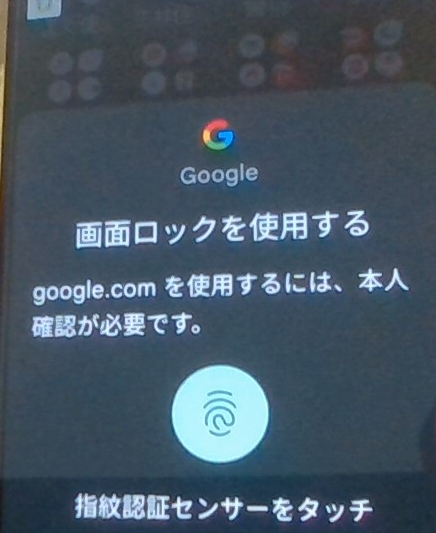

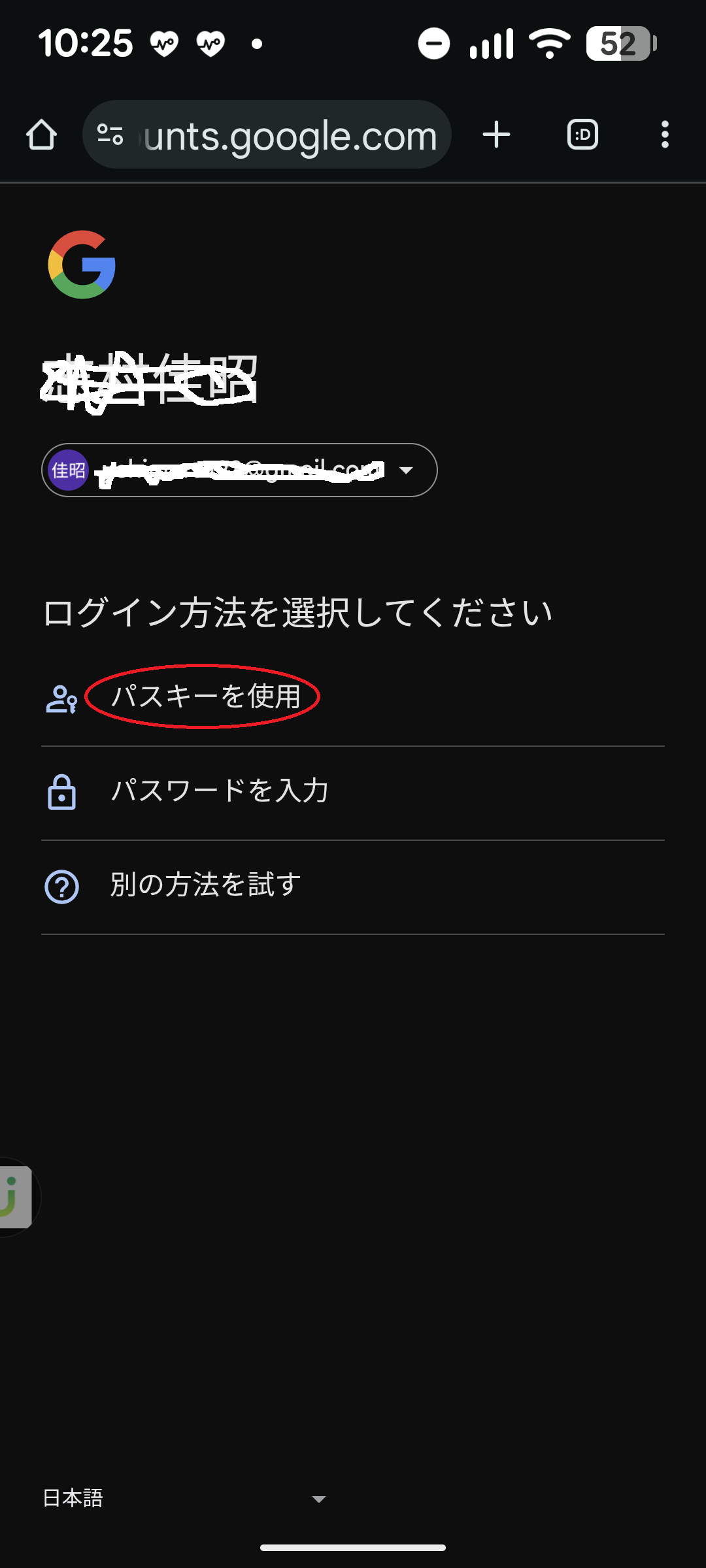

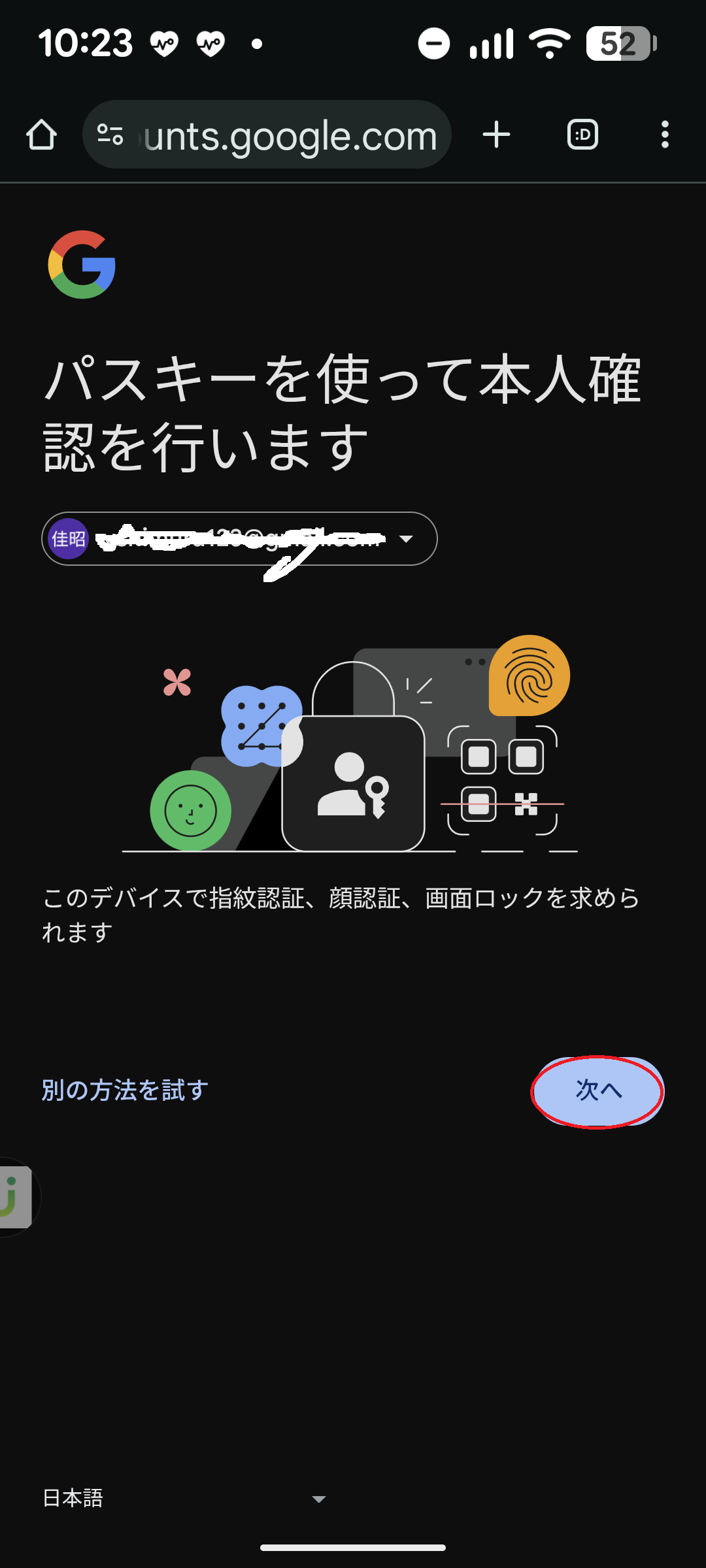

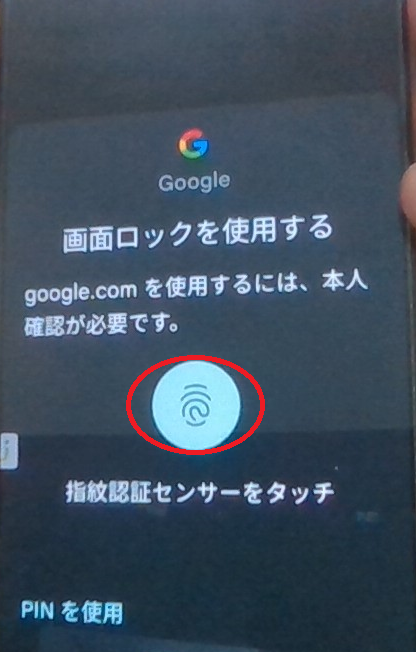

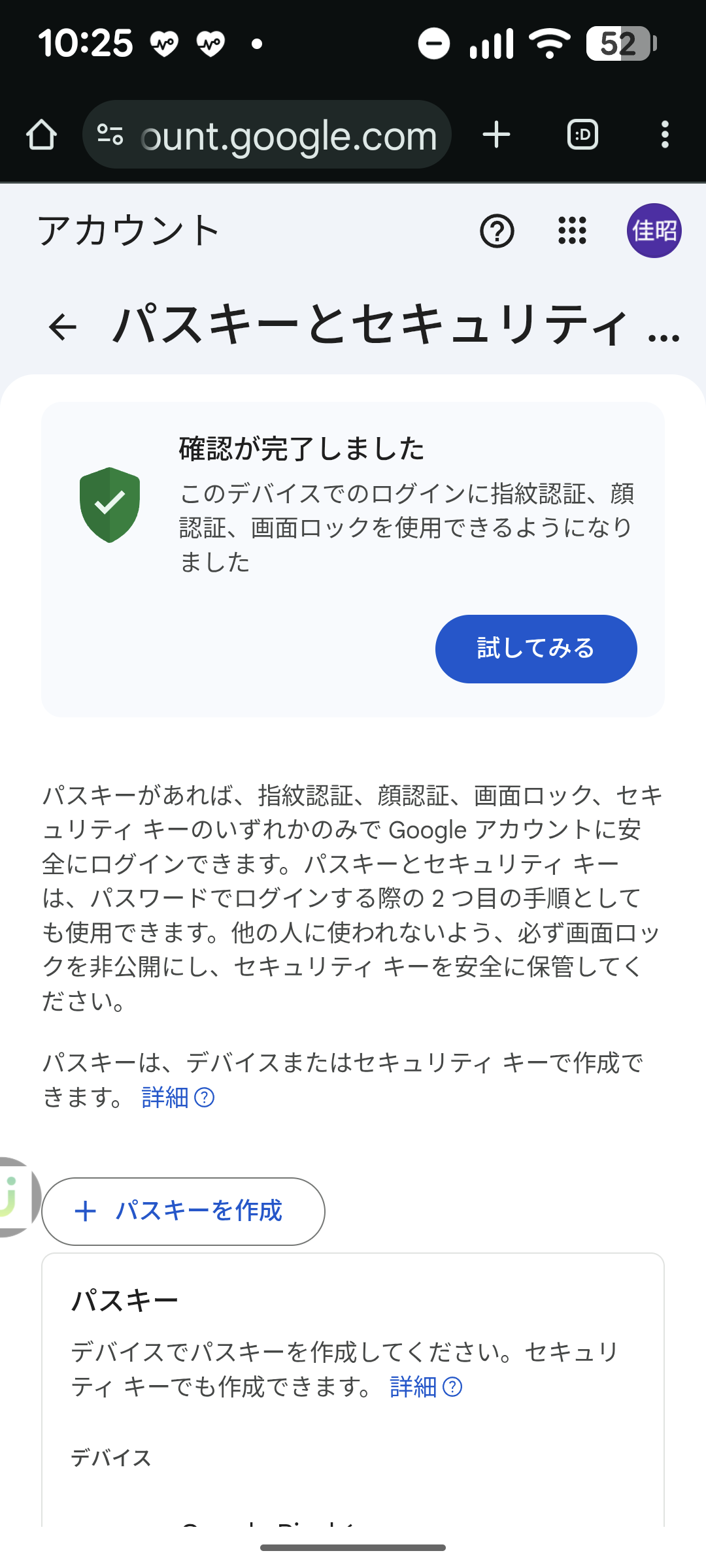

○パスキー認証(正式名称は「FIDO2認証」):

※以下の3つの解説を見ると、多要素認証では回避が困難で、最後はパスキー認証となるようです!?

【2025年7月最新】Googleがユーザーに警告!「パスワードやめてパスキーに切り替えるべき理由」とは?

・Googleが警告、20億人に注意喚起、パスワードやめてパスキーにすべき理由

以下一部引用します:

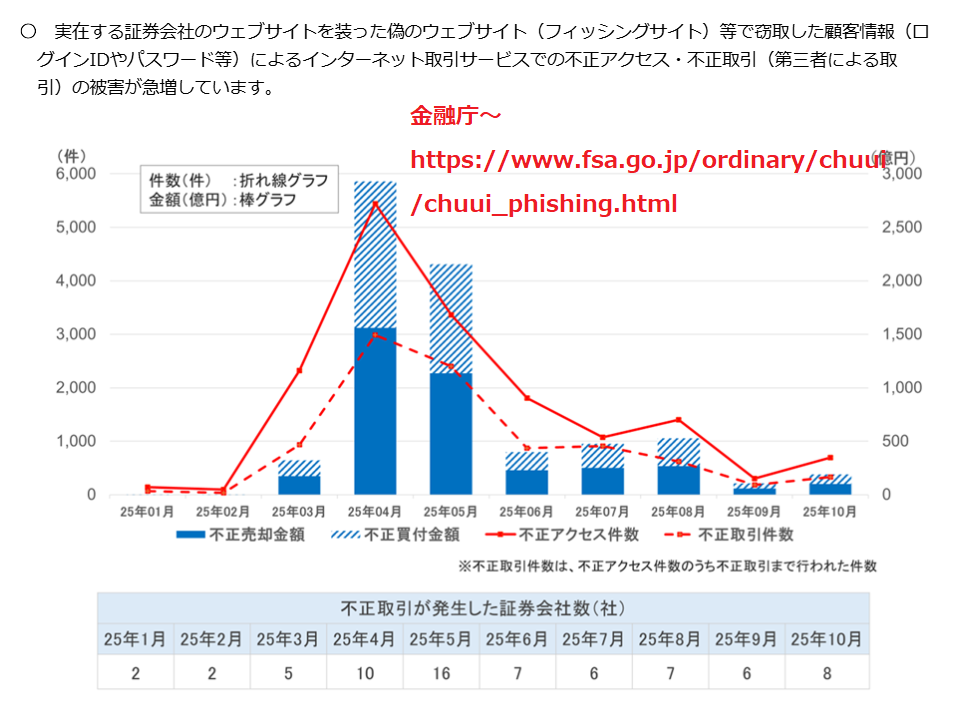

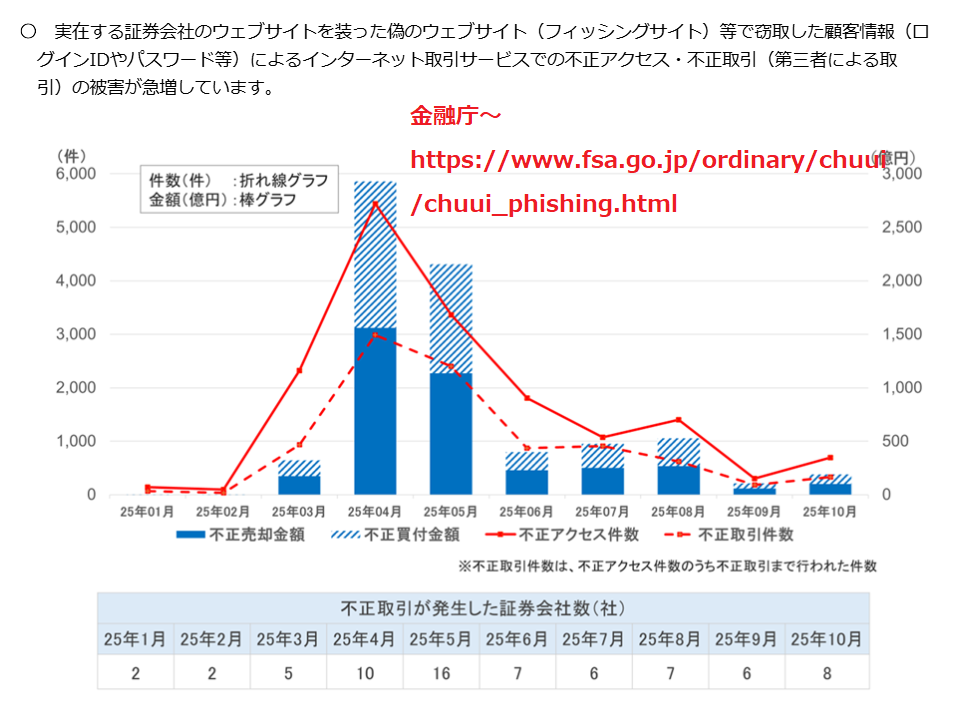

インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています

金融庁の不正取引統計:

証券大手10社、口座認証で安全性高い「パスキー」導入へ…乗っ取り被害相次ぎ対策強化

一部引用します:

【2025年7月最新】Googleがユーザーに警告!「パスワードやめてパスキーに切り替えるべき理由」とは?

・Googleが警告、20億人に注意喚起、パスワードやめてパスキーにすべき理由

以下一部引用します:

Googleは現在、全世界で約20億人に上るGmailユーザーに「パスワードの時代は終わった」と警告し、 パスキーへの切り替えを強く推奨しています。 実際、Forbesは「Googleが20億人のユーザーに『今すぐパスワードをパスキーへ切り替えるよう勧告』」 と報じ(Forbes(フォーブス))、FIDO AllianceやTechloyなど複数の専門メディアも、Googleがパスキー移行を 「かつてない規模で呼びかけている」と伝えています。 【出典】Forbes:Replace Your Gmail Password Now, Google Tells 2 Billion Users – Forbes(2025年6月16日)

インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています

金融庁の不正取引統計:

証券大手10社、口座認証で安全性高い「パスキー」導入へ…乗っ取り被害相次ぎ対策強化

一部引用します:

証券大手10社は、指紋や顔といった生体情報などを活用し、安全性が高いとされる 認証の仕組み「パスキー」を来春までに導入する方針を固めた。 インターネット上で証券口座が乗っ取られ、不正に株を売買される被害が相次いでいる ため、対策を強化する。利用者への啓発が課題となりそうだ。